Škodlivý kód, jenž dokáže ochromit provoz celé organizace, se vyvíjí stejně rychle jako technologie, které má chránit. Od plošných kampaní se svět posunul k cíleným a promyšleným útokům, jež míří přesně tam, kde to nejvíc bolí: do firemní infrastruktury, výroby nebo nemocnic.

Útočníci už dávno nespoléhají jen na e-maily s přílohami. Zneužívají zranitelnosti, slabá hesla, špatně oddělené sítě i neaktualizované systémy. A díky modelu ransomware-as-a-service si dnes může útok objednat prakticky kdokoli stejně snadno, jako se nakupuje software v cloudu. Výsledkem je nebezpečná kombinace dostupnosti, anonymity a zisku.

Každá fáze útoku zanechává stopy v síti

Ransomware se nikdy neobjeví z ničeho nic. Vždy mu předchází série kroků, které zanechávají v síti drobné, ale čitelné stopy.

V praxi má útok několik fází:

- Získání přístupu. Útočník se dostane do sítě přes zranitelnost nebo odcizené přihlašovací údaje. V síťovém provozu se v tu chvíli objeví nový, neobvyklý komunikační vzorec.

- Šíření v rámci sítě. Po proniknutí do jednoho zařízení hledá útočník další cíle. V síti se to projeví skenováním portů, vyhledáváním sdílených složek, pokusy o připojení k dalším serverům přes SMB, RDP nebo SSH nebo náhlým nárůstem interních přenosů dat. Jde o chování, které se od běžného provozu liší.

- Zajištění trvalého přístupu. Aby se útočník mohl do sítě vracet, vytváří nové účty, mění oprávnění, upravuje konfigurace vzdálených služeb nebo přidává škodlivé skripty. Tyto změny se v síti projevují například jako nové služby, nestandardní připojení nebo podezřelá aktivita účtů.

- Exfiltrace a šifrování. Poslední fáze – únik dat a zašifrování – už bývá jen vyvrcholením útoku, který v síti tiše probíhal celé dny či týdny.

Zkušené bezpečnostní týmy proto sledují nejen samotné koncové body, ale i komunikaci mezi nimi. Právě síťový provoz často prozradí, že se v prostředí děje něco, co do něj nepatří. A to i v případech, kdy běžná ochrana koncových bodů s EDR rozšířením nic nezachytí. Ta totiž nejde nainstalovat například na zařízení s nepodporovaným operačním systémem nebo řešení, jako jsou tiskárny, skenery, IP kamery nebo nejrůznější čtečky.

Síťová viditelnost jako nejúčinnější obrana

Zatímco tradiční nástroje chrání konkrétní zařízení, síťová viditelnost nabízí přehled nad celým prostředím. Sleduje komunikaci mezi servery, pracovními stanicemi i IoT zařízeními, která nelze jednoduše zabezpečit ani pokročilou ochranou koncového bodu.

Když máte přehled o tom, kdo s kým a proč komunikuje, dokážete rychleji odhalit anomálie, například zařízení, které se náhle připojuje do cizí země, nebo stanici, jež nečekaně přenáší velké objemy dat. Tyto signály mohou ukazovat na reálný útok nebo pokus o útok, ať už v rané nebo pokročilejší fázi.

Mnoho firem si dodnes myslí, že ransomware začíná okamžikem, kdy se objeví výkupné na obrazovce. Ve skutečnosti je to až konec dlouhého řetězce aktivit, které lze včas rozpoznat.

V praxi se opakují stejné chyby: nedostatečné oddělení interních a uživatelských sítí, přístupové údaje sdílené napříč systémy nebo zanedbané aktualizace. Útočníci toho využívají a v klidu si připravují půdu pro hlavní úder.

Jak pomáhá s obranou síťová analýza

Nástroje pro síťovou detekci a reakci (NDR) se zaměřují právě na tyto včasné signály. Nespoléhají pouze na známé signatury, ale analyzují chování celé infrastruktury a hledají odchylky od běžného provozu.

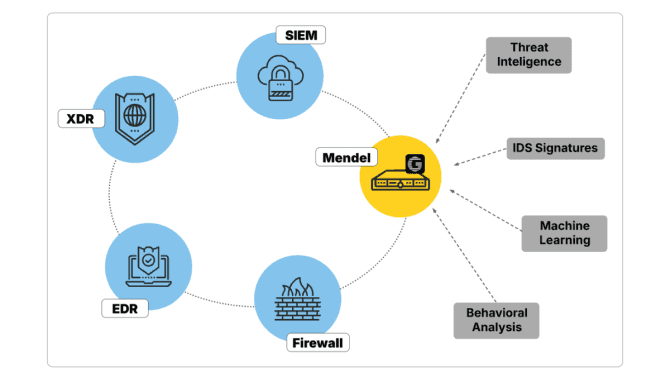

Typickým příkladem je GREYCORTEX Mendel, české řešení využívající kombinaci strojového učení a behaviorální analýzy. Dokáže odhalit i útoky, které procházejí bez povšimnutí jinými bezpečnostními vrstvami, a poskytuje přehled o komunikaci mezi všemi aktivy v síti – včetně těch, jež nelze jinak monitorovat.

Ransomware zůstane hrozbou tak dlouho, dokud bude výnosný. Bránit se mu lze jen kombinací prevence, viditelnosti a rychlé reakce. Kdo rozumí vlastní síti a průběžně sleduje její provoz, má proti útočníkům náskok. Včasná detekce není otázkou štěstí, ale schopnosti vidět souvislosti, které jiní přehlédnou.

Zjistěte, jak vám s obranou proti ransomwaru pomůže analýza síťového provozu s nástrojem GREYCORTEX Mendel: