Ovládnutí fotovoltaických systémů by mohlo být zneužito k vydírání nebo k převzetí kontroly nad energetickou infrastrukturou.

Co se dozvíte v článku

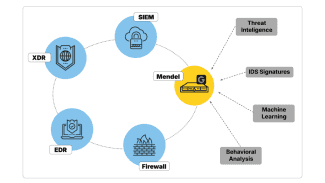

Přemýšleli jste při přechodu aplikace do cloudu i nad celkovou bezpečností tohoto řešení?

Způsobů proniknutí do infrastruktury je přitom vícero, říká Pavel Burza ze společnosti Resacs.

Invertorové útoky

Fotovoltaické střídače jsou často přímo připojené k internetu prostřednictvím API pro monitorování a vzdálenou správu. A tato nastavení obvykle nemají nejlepší zabezpečení.

Útok hackerů pak začíná, když s zneužijí zranitelná místa ve firmwaru střídače nebo připojení k internetu. Aktualizace firmwaru například může trvale ponechat otevřený internetový port.

Hackeři se podle Roman Kümmela z Gopasu mohou snadno dostat přes otevřené porty, zvláště pokud systém stále používá výchozí hesla.

Jakmile jsou uvnitř, mohou převzít kontrolu nad měničem a manipulovat se systémem, například přerušením komunikace a cloudových funkcí, což vyžaduje ruční opravy nebo v některých případech dokonce úplnou výměnu měničů.

SCADA útoky

SCADA systémy používané v solárních instalacích mohou být také velmi zranitelné. Jsou snadným cílem, protože jsou navrženy tak, aby byly uživatelsky co nejpřívětivější.

Systémy, které byly původně vytvořené pro řízení infrastruktury, jako jsou elektrické sítě a potrubí, přešly z izolovaných systémů na propojenější sítě, čímž se zvýšilo jejich riziko vystavení kybernetickým hrozbám.

Útočníci mohou zneužít slabé ověření, zastaralý software a nezabezpečené komunikační kanály k získání neoprávněného přístupu.

Jakmile jsou hackeři uvnitř, mohou manipulovat s ovládacím softwarem, vkládat falešná data nebo dokonce deaktivovat kritické funkce.

Síťové (LAN/WAN) útoky

Hackeři se také mohou zaměřit na solární instalace prostřednictvím síťových útoků tím, že využívají otevřené porty, zavádějí malware nebo ransomware a zachycují nešifrovanou komunikaci.

Otevřené porty umožňují neoprávněný přístup, malware může narušit operace nebo požadovat výkupné a nešifrované kanály umožňují útočníkům manipulovat s daty nebo krást citlivé informace.

Aby byly tyto sítě v bezpečí, je třeba zajistit pevné firewally, šifrování a pravidelné aktualizace.

Cloudové útoky

Hackeři se mohou zaměřit i na solární instalace prostřednictvím cloudových útoků tím, že využívají přihlašovací údaje a zachycují komunikaci prostřednictvím útoků typu man-in-the-middle (MITM).

V cloudovém prostředí, kde solární instalace spoléhají na cloudové platformy pro vzdálené monitorování a ukládání dat, mohou slabé nebo kompromitované přihlašovací údaje poskytnout hackerům přímý přístup k citlivým systémům. Jakmile útočníci získají vstup, mohou měnit konfigurace nebo přistupovat k datům.

Pište pro Computertrends

Máte dobré nápady, máte co říct? Chcete se podělit o své znalosti se čtenáři Computertrends?

Je tu ideální příležitost. V redakci neustále hledáme externí autory, kteří rozšíří náš záběr. Nabízíme možnost publikací zajímavých článků nejen na webu, ale také v našem tištěném magazínu.

Pokud máte zájem, ozvěte se šéfredaktorovi na e-mail: radan.dolejs@iinfo.cz

Při útocích MITM hackeři zachycují komunikaci mezi solární instalací a cloudovou platformou. Tímto způsobem mohou upravovat data, vkládat škodlivé příkazy nebo krást důvěrné informace.

Proto je podle expertů zásadní zabezpečit cloudové systémy solární energie pomocí silných hesel, dvoufaktorové autentizace a šifrování.

Útoky na systémy energetického managementu

Hackeři se také mohou zaměřit na systémy energetického managementu (EMS) využitím přihlašovacích údajů. K těmto systémům, které sledují a řídí spotřebu energie v energetických sítích a průmyslových zařízeních, lze často přistupovat vzdáleně.

Pokud však útočníci získají přístup k přihlašovacím údajům, ať už prostřednictvím phishingu, hrubé síly nebo zneužití slabého zabezpečení heslem, mohou získat neoprávněný přístup k EMS.

Jakmile jsou hackeři uvnitř, mohou manipulovat s distribucí energie, narušovat toky energie nebo krást citlivá data související se vzorci spotřeby energie.

To může způsobit provozní poruchy, energetické ztráty nebo dokonce spustit kaskádové efekty napříč připojenými systémy. Použití vícefaktorové autentizace a pravidelné aktualizace přihlašovacích údajů je klíčem k udržení těchto systémů EMS v bezpečí.

Útoky na poskytovatele služeb třetích stran

A konečně, hackeři se mohou zaměřit na solární instalace prostřednictvím útoků na poskytovatele služeb třetích stran tím, že využívají slabá místa v zabezpečení prodejců a poskytovatelů služeb, kteří solární systémy podporují.

Pokud tito dodavatelé neudržují robustní bezpečnostní protokoly, mohou se stát vstupním bodem pro útočníky. Hackeři mohou prolomit systémy prodejce a odtud získat přístup k síti solární instalace, přičemž často obcházejí bezpečnostní opatření.

Podle Bursy je výhodou, pokud jsou komponenty klíčových systémů vyrobené v České republice nebo v Evropě – přestože jsou některé komponenty, například články baterií, vyrobené v Číně, tak architektura systému i software jsou místní provenience.

Navíc jsou tato řešení díky lokálnímu vývoji často vybavena pokročilými bezpečnostními systémy, které monitorují a regulují jejich provoz – mohou detekovat potenciální hrozby a reagovat na ně v reálném čase.

Díky tomu pak nemá čínský výrobce, který nedokáže zaručit plnou bezpečnost, vzdálený přístup do systému, a data jsou uložená v úložištích umístěných v EU.

Podobná strategie se v poslední době razí i u dalších segmentů kritických systémů.

Securitytrends si můžete koupit i jako klasický časopis, buď v klasické tištěné formě nebo v elektronické verzi. Věnujeme se bezpečnosti počítačových systémů, ochraně dat, informací a soukromí. Jsme jediný titul na českém a slovenském trhu, který oslovuje širokou čtenářskou obec – od ředitelů firem, přes odborníky na bezpečnost po koncové uživatele. Naším cílem je poskytnout ucelený přehled o bezpečnostních hrozbách a zejména o tom, proč a jak se jim bránit, případně proč respektovat a dodržovat nařízení IT manažerů ve firmách.

Jsme jediný titul na českém a slovenském trhu, který oslovuje širokou čtenářskou obec – od ředitelů firem, přes odborníky na bezpečnost po koncové uživatele. Naším cílem je poskytnout ucelený přehled o bezpečnostních hrozbách a zejména o tom, proč a jak se jim bránit, případně proč respektovat a dodržovat nařízení IT manažerů ve firmách.